小蜜锋 - 云代码空间

—— 技术宅拯救世界!

2014年4月8日,互联网世界发生了两件大事,除了微软正式停止XP系统的支持服务,还有OpenSSL协议Heartbleed(心脏出血)漏洞的曝光,后者能让攻击者从服务器内存中读取包括用户名、密码和信用卡号等隐私信息在内的数据。

作为XP的大市场,国人通常更关心第一件事,但其实第二件事的影响可能会更大,波及支付宝、网银在内的大量互联网应用。本文将为您总结OpenSSL的原理、Heartbleed漏洞的详情和影响,以及免受损失的应对之道。

什么是OpenSSL协议?

SSL(Secure SocketLayer,安全套接层)协议是使用最为普遍网站加密技术,用以保障在Internet上数据传输之安全,利用数据加密(Encryption)技术,可确保数据在网络上之传输过程中不会被截取及窃听。简单的说,就是加密传输的数据,避免被截取监听等。

而OpenSSL则是开源的SSL套件,作为一个多用途的、跨平台的通信加密工具,为全球成千上万的web服务器所使用。Web服务器正是通过它来将密钥发送给访客然后在双方的连接之间对信息进行加密。URL中使用https打头的连接都采用了SSL加密技术。在线购物、网银等活动均采用SSL技术来防止窃密及避免中间人攻击。

但现在,OpenSSL自己出现了漏洞,而且是非常高危胁的漏洞,直接导致了本该是让为了更安全的设置变成了致命的危险。利用这个漏洞,黑客可以轻松获得用户的cookie,甚至明文的帐号和密码。

Heartbleed漏洞,当前互联网上最危险的漏洞

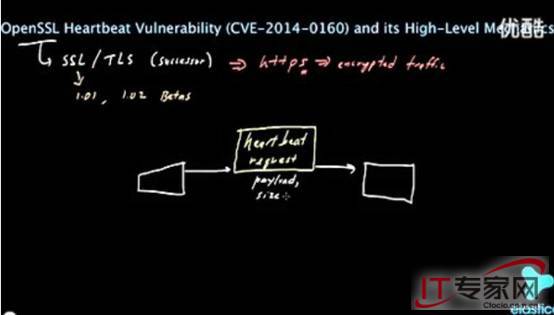

OpenSSL官方网站4月7日发布公告,安全公司Codenomicon的研究人员和Google安全小组的Neel Mehta相互独立地发现OpenSSL“heartbleed”存在安全漏洞(漏洞编号:CVE-2014-0160)。该漏洞发生在OpenSSL对TLS的心跳扩展(RFC6520)的实现代码中,由于遗漏了一处边界检查,使攻击者无需任何特权信息或身份验证,就能够从内存中读取请求存储位置之外的多达64 KB的数据,可能包含证书私钥、用户名与密码、聊天消息、电子邮件以及重要的商业文档和通信等数据。

简单地说,因为Heartbleed Bug存在,能让互联网的任何人读取系统保护内存,允许攻击者窃听通讯,并通过模拟服务提供者和用户来直接从服务提供者盗取数据,让上千万服务器中的加密用户数据暴露。

一名研究员表示,“任何人都可以利用这种漏洞在互联网上获取数据,而且场地不限,我可以在自己的办公室,也可以在其他国家实现数据的盗用。”

Heartbleed漏洞之所以得名,是因为用于安全传输层协议(TLS)及数据包传输层安全协议(DTLS)的Heartbeat扩展存在漏洞。Heartbeat扩展为TLS/DTLS提供了一种新的简便的连接保持方式,但由于OpenSSL 1.0.2-beta与OpenSSL 1.0.1在处理TLS heartbeat扩展时的边界错误,攻击者可以利用漏洞披露连接的客户端或服务器的存储器内容,导致攻击者不仅可以读取其中机密的加密数据,还能盗走用于加密的密钥。

Heartbleed漏洞是2011年12月引入OpenSSL库中的,2012年3月14日1.0.1正式版发布后,含有漏洞版本的库被广泛使用,受影响版本为OpenSSL 1.0.1和1.0.2-beta,更早版本的OpenSSL(1.0.0和0.9.8等)不受影响。

波及数十万服务器

据谷歌和网络安全公司Codenomicon的研究人员透露,OpenSSL加密代码中一种名为Heartbleed的漏洞存在已有两年之久。三分之二的活跃网站均在使用这种存在缺陷的加密协议。因此,许多人的数据信息开始被暴露,每个人都被卷入到这次灾难的修正中去。放眼放去,我们经常访问的支付宝、淘宝、微信公众号、YY语音、陌陌、雅虎邮件、网银、门户等各种网站,基本上都出了问题。

而在国外,受到波及的网站也数不胜数,就连大名鼎鼎的NASA(美国航空航天局)也已宣布,用户数据库遭泄露。

外媒估计,估计受影响的服务器数量可能多达几十万。其中已被确认受影响的网站包括雅虎、Imgur、OKCupid、Eventbrite以及FBI网站等,不过Google未受影响。

网络安全公司Qualys的一名研究员伊万•瑞斯提克(Ivan Ristic)创建了一种测试网站是否存在Heartbleed漏洞的工具。工具发布当天,他的网页访问量增加了7倍。他估计,使用SSL的服务器中,有30%存在漏洞。

经瑞斯提克的工具测试显示,许多大型网站,如谷歌、亚马逊、eBay等网站较安全,未受到这种漏洞的影响。雅虎发言人则表示,“我们的团队已经成功地完成雅虎各个网站的修复。”

由于大多数的隐私工具都是基于OpenSSL,所以这次Bug影响的范围会更加深远。漏洞的修复可能需要几天时间,服务器重置证书的过程也是缓慢和昂贵的,在这期间会给攻击者留出很多自由发挥的空间。

企业的解决之道

可能有些同学觉得都不要去访问那些是https的网站了,其实也大可不必,官方其实已经放出补丁了,修复方法:

使用OpenSSL的用户可以升级到最新版本OpenSSL 1.0.1g修复该漏洞,无法立即升级的用户可以以-DOPENSSL_NO_HEARTBEATS开关重新编译OpenSSL,1.0.2-beta版本的漏洞将在beta2版本修复。

普通人如何应对?

普通用户如何保护自己免受攻击呢?科技博客网站CNET咨询网络安全专家之后,给出了以下操作建议:

1. 不要在受影响的网站上登录帐号——除非你确信该公司已经修补了这一漏洞。如果该公司没有向你通告相关进展,你可以询问他们的客服团队。

很多人的第一反应是赶快修改密码,但是网络安全专家的建议是等到网站确认修复再说。

2. 一收到网站的安全修补确认,就立即修改银行、电子邮件等敏感帐号的密码。即便你采用了两步认证(即在密码之外多一重验证信息),我们也推荐你修改密码。

3. 不要不好意思联系掌握你的数据的小企业以确保个人信息安全。雅虎和Imgur等知名公司当然知道这个问题,但是一些小企业可能还没发现它,所以你要积极主动地维护个人信息安全。

4. 密切关注未来数日内的财务报告。因为攻击者可以获取服务器内存中的信用卡信息,所以要关注银行报告中的陌生扣款。

但是,即便按照上述方法操作,网页浏览活动也依然存在一定风险。据说Heartbleed甚至能影响追踪网站用户活动的浏览器Cookie,所以只访问不登录也有风险。

后续影响:PFS是未来?

塞翁失马,焉知非福。此次风波将会让整个互联网重新思考网络安全。Heartbleed风波过后,互联网公司必将改变它们的安全措施。据悉,很多大型互联网公司都已经转向了PFS(完全正向保密)技术——它能让密钥的保存时间变得很短。有评论认为,这可能是未来的一个发展方向。